Directorio de artículos

VestaCPEl panel de control sufre un exploit de día 0:

- Los informes actuales revelan una vulnerabilidad en la API de VESTA que permite que el código se ejecute como ROOT.

- Según los informes, la primera ola ocurrió el 2018 de abril de 4.

- Servidor infectado descubierto, activo el 2018 de abril de 4

/usr/lib/libudev.soInicie el host remoto DDoS.

Según las observaciones hasta el momento, una vez que un servidor está infectado, se utiliza para enviar ataques DDoS.

Método de detección de vulnerabilidades

¿Cómo detectar si está infectado con el troyano de día cero VestaCP?

- Siga los pasos a continuación para ver si su servidor está infectado.

paso 1:Inicie sesión en su servidor como root.

paso 2:在 /etc/cron.hourly Busque un archivo llamado "gcc.sh" en la carpeta ▼

cd /etc/cron.hourly ls -al

- Si el archivo existe, su servidor está infectado.

- Si está infectado, haga una copia de seguridad de sus archivos y bases de datos inmediatamente, reinstale suLinuxservidor.

- Cambie la contraseña de la base de datos y la contraseña ROOT del servidor.

Comandos del panel Actualizar/Actualizar VestaCP

- Si no hay un archivo "gcc.sh", significa que no está infectado con un troyano.

- Si no está infectado, actualice (corrija) la vulnerabilidad del panel VestaCP de inmediato.

Paso 1:Ejecute el siguiente comando para ver qué número de versión es el panel VestaCP ▼

v-list-sys-vesta-updates

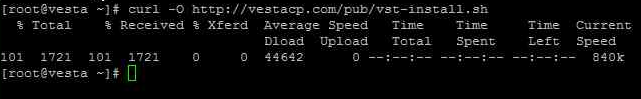

Paso 2:Ejecute el siguiente comando para actualizar el panel de VestaCP▼

v-update-sys-vesta-all

Paso 3:Reiniciar VestaCP ▼

service vesta restart

Paso 4:Reiniciar el servidor ▼

reboot

Aquí hay más tutoriales sobre paneles VestaCP ▼

Esperanza Chen Weiliang Blog ( https://www.chenweiliang.com/ ) compartió "¿Cómo detectar la vulnerabilidad de día cero de VestaCP?Comandos de reparación/actualización y actualización" para ayudarle.

Bienvenido a compartir el enlace de este artículo:https://www.chenweiliang.com/cwl-742.html

Para desbloquear más trucos ocultos🔑, ¡bienvenido a unirse a nuestro canal de Telegram!

¡Comparte y dale me gusta si te gusta! ¡Tus acciones y me gusta son nuestra motivación continua!