VestaCPPanoul de control suferă un exploit de 0 zile:

- Rapoartele actuale dezvăluie o vulnerabilitate în API-ul VESTA care permite executarea codului ca ROOT.

- Primul val a avut loc pe 2018 aprilie 4.

- Server infectat descoperit, activ pe 2018 aprilie 4

/usr/lib/libudev.soPorniți gazda la distanță DDoS.

Pe baza observațiilor de până acum, odată ce un server este infectat, acesta este folosit pentru a trimite atacuri DDoS.

Detectarea vulnerabilităților

Cum se detectează dacă este infectat cu VestaCP 0-day Troian?

- Urmați pașii de mai jos pentru a vedea dacă serverul dvs. este infectat?

Pasul 1:Vă rugăm să vă conectați la server ca root.

Pasul 2:în /etc/cron.hourly Verificați dacă există un fișier numit „gcc.sh” în folderul ▼

cd /etc/cron.hourly ls -al

- Dacă fișierul există, serverul dvs. este infectat.

- Dacă sunteți infectat, faceți imediat copii de siguranță ale fișierelor și bazelor de date, reinstalațiLinuxServer.

- Schimbați parola bazei de date și parola ROOT a serverului.

Actualizați/Actualizați comenzile panoului VestaCP

- Dacă nu există niciun fișier „gcc.sh”, înseamnă că nu este infectat de troian.

- Dacă nu sunteți infectat, vă rugăm să actualizați (remediați) vulnerabilitatea panoului VestaCP imediat.

第 1 步 :Rulați următoarea comandă pentru a vedea ce număr de versiune este panoul VestaCP ▼

v-list-sys-vesta-updates

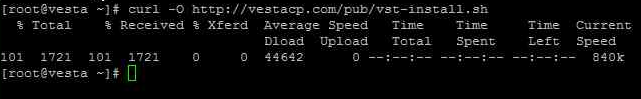

第 2 步 :Rulați următoarea comandă pentru a actualiza panoul VestaCP▼

v-update-sys-vesta-all

第 3 步 :Reporniți VestaCP ▼

service vesta restart

第 4 步 :Reporniți serverul ▼

reboot

Iată mai multe tutoriale despre panourile VestaCP ▼

Hope Chen Weiliang Blog ( https://www.chenweiliang.com/ ) a distribuit „Cum se detectează vulnerabilitatea VestaCP de 0 zile?Reparați/Actualizați și Actualizați comenzi" pentru a vă ajuta.

Bine ați venit să distribuiți linkul acestui articol:https://www.chenweiliang.com/cwl-742.html

Pentru a debloca mai multe trucuri ascunse🔑, te invităm să te alături canalului nostru de Telegram!

Distribuie si da like daca iti place! Share-urile și like-urile tale sunt motivația noastră continuă!