Artikel Directory

VestaCPKontrolpanelet lider under en 0-dages udnyttelse:

- Aktuelle rapporter afslører en sårbarhed i VESTA API, der gør det muligt at udføre kode som ROOT.

- Den første bølge fandt angiveligt sted den 2018. april 4.

- Inficeret server opdaget, aktiv den 2018. april 4

/usr/lib/libudev.soStart DDoS-fjernværten.

Baseret på hidtil observationer, når en server er inficeret, bruges den til at sende DDoS-angreb.

Opdagelse af sårbarheder

Hvordan opdager man, om man er inficeret med VestaCP 0-dages Trojan?

- Følg nedenstående trin for at se, om din server er inficeret?

trin 1:Log venligst ind på din server som root.

trin 2:在 /etc/cron.hourly Se efter en fil med navnet "gcc.sh" i mappen ▼

cd /etc/cron.hourly ls -al

- Hvis filen findes, er din server inficeret.

- Hvis du er inficeret, skal du straks sikkerhedskopiere dine filer og databaser, geninstaller dinLinuxserver.

- Skift databaseadgangskoden og serverens ROOT-adgangskode.

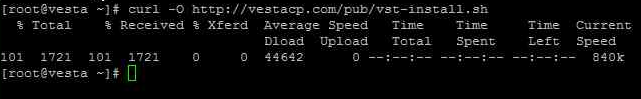

Opdater/opgrader VestaCP-panelkommandoer

- Hvis der ikke er nogen "gcc.sh" fil, betyder det, at den ikke er inficeret af trojansk.

- Hvis du ikke er inficeret, skal du straks opgradere (reparere) sårbarheden i VestaCP-panelet.

第 1 步:Kør følgende kommando for at se, hvilket versionsnummer VestaCP-panelet er ▼

v-list-sys-vesta-updates

第 2 步:Kør følgende kommando for at opdatere VestaCP-panelet▼

v-update-sys-vesta-all

第 3 步:Genstart VestaCP ▼

service vesta restart

第 4 步:Genstart serveren ▼

reboot

Her er flere tutorials om VestaCP-paneler ▼

Hope Chen Weiliang Blog ( https://www.chenweiliang.com/ ) delt "Hvordan opdager jeg VestaCP 0-dages sårbarhed?Reparation/Upgrade & Update Commands" for at hjælpe dig.

Velkommen til at dele linket til denne artikel:https://www.chenweiliang.com/cwl-742.html

For at låse op for flere skjulte tricks🔑, velkommen til at blive en del af vores Telegram-kanal!

Del og like hvis du kan lide det! Dine delinger og likes er vores fortsatte motivation!