VictacpIt kontrôlepaniel lijt in eksploitaasje fan 0 dagen:

- Aktuele rapporten litte in kwetsberens sjen yn 'e VESTA API wêrtroch koade kin wurde útfierd as ROOT.

- De earste weach soe barde op 2018 april 4.

- Ynfekteare tsjinner ûntdutsen, aktyf op 2018 april 4

/usr/lib/libudev.soStart de DDoS-host op ôfstân.

Op grûn fan observaasjes oant no ta, as ienris in server is ynfekteare, wurdt it brûkt om DDoS-oanfallen te stjoeren.

Detecting vulnerabilities

Hoe te ûntdekken as ynfekteare mei VestaCP 0-day Trojan?

- Folgje de stappen hjirûnder om te sjen oft jo server is ynfekteare?

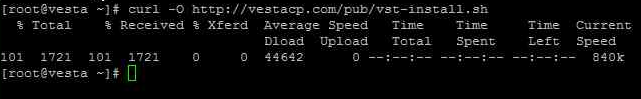

stap 1:Meld jo asjebleaft oan by jo tsjinner as root.

stap 2:在 /etc/cron.hourly Kontrolearje op in triem mei de namme "gcc.sh" yn 'e map ▼

cd /etc/cron.hourly ls -al

- As it bestân bestiet, is jo tsjinner ynfekteare.

- As ynfekteare, meitsje dan daliks reservekopy fan jo bestannen en databases, ynstallearje jolinuxtsjinner.

- Feroarje de database wachtwurd en server ROOT wachtwurd yn.

Update / Upgrade VestaCP Panel Kommando's

- As d'r gjin "gcc.sh"-bestân is, betsjut dit dat it net is ynfekteare troch Trojan.

- As jo net ynfekteare binne, upgrade (reparearje) asjebleaft de kwetsberens fan it VestaCP-paniel fuortendaliks.

第 1 步:Rin it folgjende kommando út om te sjen hokker ferzjenûmer it VestaCP-paniel is ▼

v-list-sys-vesta-updates

第 2 步:Rin it folgjende kommando út om it VestaCP-paniel te aktualisearjen▼

v-update-sys-vesta-all

第 3 步:VestaCP opnij starte ▼

service vesta restart

第 4 步:Start de tsjinner opnij ▼

reboot

Hjir binne mear tutorials oer VestaCP-panielen ▼

Hope Chen Weiliang Blog ( https://www.chenweiliang.com/ ) dield "Hoe kin ik VestaCP 0-dei kwetsberens detectearje?Repair / Upgrade & Update Commands" om jo te helpen.

Wolkom om de keppeling fan dit artikel te dielen:https://www.chenweiliang.com/cwl-742.html

Om mear ferburgen trúks te ûntsluten🔑, wolkom om mei te dwaan oan ús Telegram-kanaal!

Diel en like as jo it leuk fine! Jo oandielen en likes binne ús oanhâldende motivaasje!