Article Directory

VestaCPБашкаруу панели 0 күндүк эксплуатацияга кабылат:

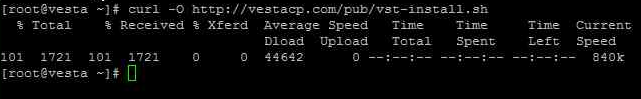

- Учурдагы отчеттор VESTA API'де кодду ROOT катары аткарууга мүмкүндүк берген алсыздыкты ачып берет.

- Маалыматка ылайык, биринчи толкун 2018-жылдын 4-апрелинде болгон.

- Вирус жуккан сервер табылды, 2018-жылдын 4-апрелинде активдүү

/usr/lib/libudev.soDDoS алыскы хостун иштетиңиз.

Буга чейинки байкоолордун негизинде, серверге вирус жуккандан кийин, ал DDoS чабуулдарын жөнөтүү үчүн колдонулат.

Абалдарды аныктоо

VestaCP 0 күндүк троян жуккандыгын кантип аныктоого болот?

- Сервериңиз вируска чалдыкканын билүү үчүн төмөнкү кадамдарды аткарыңыз?

1 кадам:Сураныч, сервериңизге root катары кириңиз.

2 кадам:боюнча /etc/cron.hourly Папкадан "gcc.sh" деп аталган файлды текшериңиз ▼

cd /etc/cron.hourly ls -al

- Эгер файл бар болсо, анда сиздин сервериңиз жуккан.

- Вирус жуккан болсо, файлдарыңыздын жана маалымат базаларыңыздын камдык көчүрмөсүн дароо сактап, кайра орнотуңузLinuxсервер.

- Маалыматтар базасынын сырсөзүн жана сервердин ROOT сырсөзүн өзгөртүңүз.

VestaCP панелинин буйруктарын жаңыртуу/жаңыртуу

- Эгерде "gcc.sh" файлы жок болсо, анда ал троян тарабынан жуктурулган эмес дегенди билдирет.

- Эгерде сизде вирус жукпаса, VestaCP панелинин алсыздыгын дароо жаңыртыңыз (оңдоңуз).

1-кадам:VestaCP панелинин версия номери ▼ экенин көрүү үчүн төмөнкү буйрукту иштетиңиз

v-list-sys-vesta-updates

2-кадам:VestaCP панелин жаңыртуу үчүн төмөнкү буйрукту аткарыңыз▼

v-update-sys-vesta-all

3-кадам:VestaCPти кайра иштетиңиз ▼

service vesta restart

4-кадам:Серверди кайра иштетиңиз ▼

reboot

Бул жерде VestaCP панелдери боюнча көбүрөөк окуу куралдары бар ▼

Hope Chen Weiliang блогу ( https://www.chenweiliang.com/ ) бөлүштү "VestaCP 0 күндүк аялуулугун кантип аныктоого болот?Оңдоо/Жаңыртуу жана Жаңыртуу Буйруктары" сизге жардам берүү үчүн.

Бул макаланын шилтемесин бөлүшүүгө кош келиңиз:https://www.chenweiliang.com/cwl-742.html

Көбүрөөк жашыруун трюктарды ачуу үчүн🔑, биздин Telegram каналыбызга кошулуңуз!

Бөлүшүп, жакса лайк! Сиздин бөлүшүүлөрүңүз жана лайктарыңыз биздин туруктуу мотивациябыз!