VestaCPDie beheerpaneel ly aan 'n 0-dag-uitbuiting:

- Huidige verslae onthul 'n kwesbaarheid in die VESTA API wat toelaat dat kode as ROOT uitgevoer word.

- Die eerste golf het glo op 2018 April 4 plaasgevind.

- Besmette bediener ontdek, aktief op 2018 April 4

/usr/lib/libudev.soBegin die DDoS-afstandgasheer.

Gebaseer op waarnemings tot dusver, sodra 'n bediener besmet is, word dit gebruik om DDoS-aanvalle te stuur.

Kwesbaarheid opsporing metode

Hoe om op te spoor of besmet is met VestaCP 0-dag Trojan?

- Volg die stappe hieronder om te sien of jou bediener besmet is?

stap 1:Meld asseblief aan by jou bediener as root.

stap 2:在 /etc/cron.hourly Kyk vir 'n lêer met die naam "gcc.sh" in die gids ▼

cd /etc/cron.hourly ls -al

- As die lêer bestaan, is jou bediener besmet.

- As jy besmet is, rugsteun jou lêers en databasisse onmiddellik, herinstalleer jouLinuxbediener.

- Verander die databasis wagwoord en bediener ROOT wagwoord.

Dateer/gradeer VestaCP-paneelopdragte op

- As daar geen "gcc.sh"-lêer is nie, beteken dit dat dit nie met Trojan besmet is nie.

- As jy nie besmet is nie, gradeer asseblief onmiddellik die kwesbaarheid van die VestaCP-paneel op (maak reg).

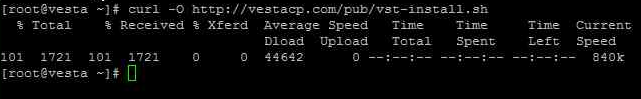

Stap 1:Voer die volgende opdrag uit om te sien watter weergawenommer die VestaCP-paneel is ▼

v-list-sys-vesta-updates

Stap 2:Voer die volgende opdrag uit om die VestaCP-paneel op te dateer▼

v-update-sys-vesta-all

Stap 3:Herbegin VestaCP ▼

service vesta restart

Stap 4:Herbegin die bediener ▼

reboot

Hier is meer tutoriale oor VestaCP-panele ▼

Hoop Chen Weiliang Blog ( https://www.chenweiliang.com/ ) gedeel "Hoe om VestaCP 0-dag kwesbaarheid op te spoor?Herstel / Opgradeer en Werk opdragte" om jou te help.

Welkom om die skakel van hierdie artikel te deel:https://www.chenweiliang.com/cwl-742.html

Om meer versteekte truuks🔑 te ontsluit, welkom om by ons Telegram-kanaal aan te sluit!

Share en like as jy daarvan hou! Jou shares en likes is ons voortdurende motivering!